«Доктор Веб»: обзор вирусной активности для мобильных устройств в январе 2022 года

15 марта 2022 года

В течение месяца наши специалисты выявили в каталоге Google Play очередные вредоносные приложения. Среди них — многочисленные программы-подделки семейства Android.FakeApp, которые злоумышленники используют в различных мошеннических схемах. Кроме того, был найден очередной троян из семейства Android.PWS.Facebook, который крал данные, необходимые для взлома учетных записей Facebook. Также вирусные аналитики «Доктор Веб» обнаружили новые вредоносные приложения из семейства Android.Subscription, подписывающие пользователей на платные мобильные услуги.

ГЛАВНЫЕ ТЕНДЕНЦИИ ЯНВАРЯ

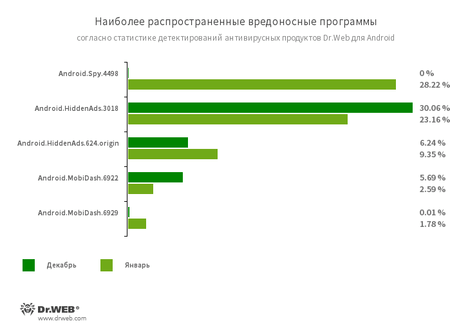

- Троян Android.Spy.4498 — лидер среди угроз, выявленных на защищаемых Android-устройствах

- Рекламные трояны остаются одной из наиболее активных угроз, с которыми сталкиваются пользователи Android

- Снижение активности вредоносных приложений, загружающих и выполняющих произвольный код

- Обнаружение новых угроз в каталоге Google Play

Угроза месяца

В минувшем январе вирусные аналитики компании «Доктор Веб» зафиксировали распространение нового Android-трояна, получившего имя Android.Spy.4498. Злоумышленники встроили его в некоторые версии неофициальных модификаций мессенджера WhatsApp, таких как GBWhatsApp, OBWhatsApp и WhatsApp Plus, и под видом безвредных распространяли через вредоносные сайты.

Основная функция Android.Spy.4498 — перехват содержимого уведомлений других приложений. Однако он также способен загружать и предлагать пользователям устанавливать программы и демонстрировать диалоговые окна с полученным от злоумышленников содержимым.

По данным антивирусных продуктов Dr.Web для Android

- Android.Spy.4498

- Троян, крадущий содержимое уведомлений от других приложений. Кроме того, он загружает и предлагает пользователям установить другие программы, а также может демонстрировать различные диалоговые окна.

- Android.HiddenAds.3018

- Android.HiddenAds.624.origin

- Трояны, предназначенные для показа навязчивой рекламы. Представители этого семейства часто распространяются под видом безобидных приложений и в некоторых случаях устанавливаются в системный каталог другими вредоносными программами. Попадая на Android-устройства, такие рекламные трояны обычно скрывают от пользователя свое присутствие в системе — например, «прячут» значок приложения из меню главного экрана.

- Android.MobiDash.6922

- Android.MobiDash.6929

- Троянские программы, показывающие надоедливую рекламу. Представляют собой программные модули, которые разработчики ПО встраивают в приложения.

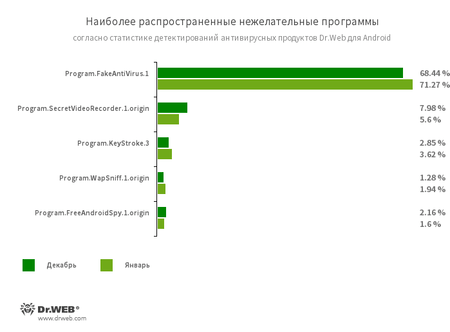

- Program.FakeAntiVirus.1

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Program.SecretVideoRecorder.1.origin

- Приложение, предназначенное для фоновой фото- и видеосъемки через встроенные камеры Android-устройств. Оно может работать незаметно, позволяя отключить уведомления о записи, а также изменять значок и описание приложения на фальшивые. Такая функциональность делает данную программу потенциально опасной.

- Program.KeyStroke.3

- Android-программа, способная перехватывать вводимую на клавиатуре информацию. Некоторые ее модификации также позволяют отслеживать входящие СМС-сообщения, контролировать историю телефонных звонков и выполнять запись телефонных разговоров.

- Program.WapSniff.1.origin

- Программа для перехвата сообщений в мессенджере WhatsApp.

- Program.FreeAndroidSpy.1.origin

- Приложение, предназначенное для наблюдения за владельцами Android-устройств. Злоумышленники могут использовать его для кибершпионажа. Программа собирает техническую информацию об устройствах, позволяет отслеживать их местоположение и скачивать хранящиеся на них фотографии и видео. Кроме того, она дает доступ к телефонной книге и списку контактов.

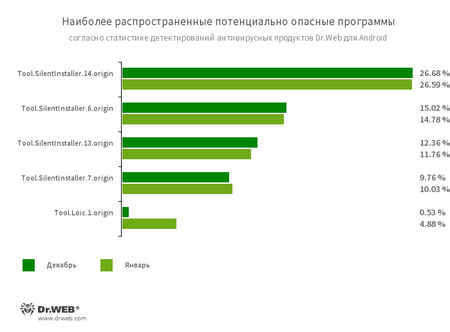

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.7.origin

- Потенциально опасные программные платформы, которые позволяют приложениям запускать apk-файлы без их установки. Они создают виртуальную среду исполнения, которая не затрагивает основную операционную систему.

- Tool.Loic.1.origin

- Программа, способная отправлять с Android-устройств различные типы сетевых пакетов на заданные IP-адреса. Один из сценариев ее использования — диагностика и тестирование серверов. Однако также она может применяться и для выполнения DDoS-атак (распределенных атак типа «отказ в обслуживании») и поэтому детектируется Dr.Web как потенциально опасная утилита.

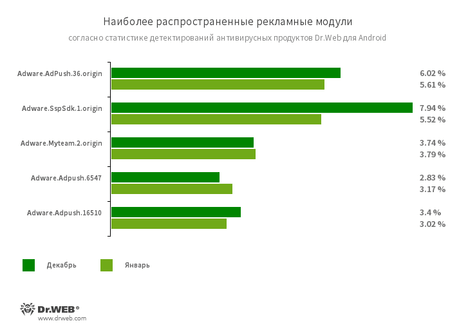

Программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах. В зависимости от семейства и модификации они могут демонстрировать рекламу в полноэкранном режиме, блокируя окна других приложений, выводить различные уведомления, создавать ярлыки и загружать веб-сайты.

- Adware.AdPush.36.origin

- Adware.SspSdk.1.origin

- Adware.Myteam.2.origin

- Adware.Adpush.16510

- Adware.Adpush.6547

Угрозы в Google Play

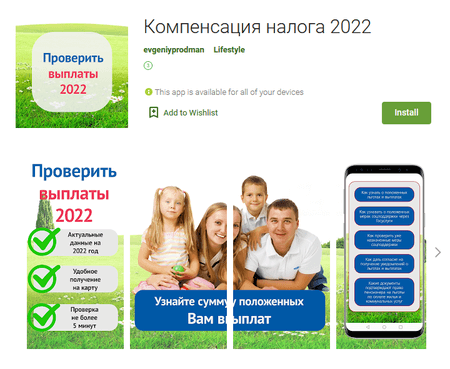

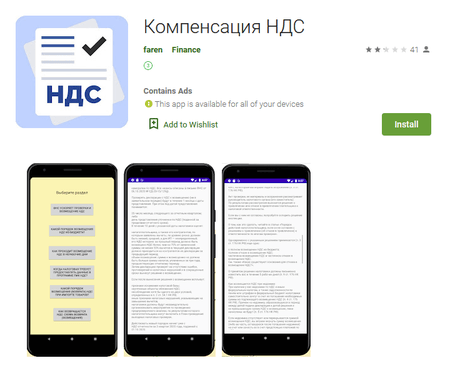

В прошлом месяце специалисты компании «Доктор Веб» выявили в каталоге Google Play множество угроз. Среди них — большое число принадлежащих к семейству Android.FakeApp троянских приложений, которые злоумышленники применяли в различных мошеннических схемах. Например, трояны Android.FakeApp.777 и Android.FakeApp.778 распространялись под видом программ для поиска и получения социальных выплат и денежных компенсаций и были нацелены на российских пользователей. На самом деле они лишь загружали мошеннические сайты, на которых у потенциальных жертв запрашивалась персональная информация и путем обмана похищались деньги.

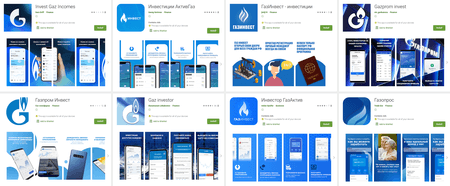

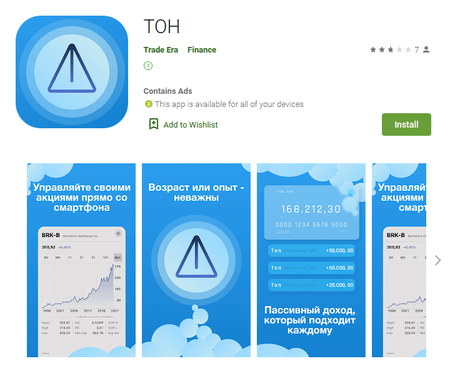

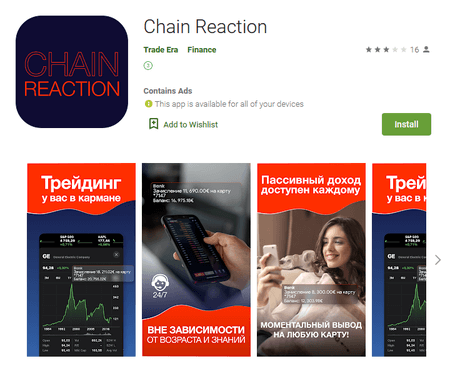

Другие подделки выдавались за инвестиционные приложения, с помощью которых пользователи якобы могли стать инвесторами и получать пассивный доход без каких-либо экономических знаний. Всю работу за них якобы должен был выполнять некий торговый алгоритм, либо персональный менеджер. Например, трояны Android.FakeApp.771, Android.FakeApp.772, Android.FakeApp.773, Android.FakeApp.774, Android.FakeApp.775, Android.FakeApp.776, Android.FakeApp.779 и Android.FakeApp.780 распространялись под видом таких программ как Газпром Инвест, Gaz Investor, Инвестиции АктивГаз и других, якобы имеющих отношение к компании «Газпром» и нефтегазовому рынку. А некоторые модификации Android.FakeApp.780 якобы позволяли зарабатывать на фондовом рынке и криптовалютах. Они скрывались в программах под названием ТОН и Chain Reaction.

Однако все эти трояны также лишь загружали мошеннические сайты, где от потенциальных жертв требовалось зарегистрировать учетную запись. Затем пользователям предлагалось либо дождаться звонка «оператора» или «персонального брокера», либо пополнить счет, чтобы «уникальный алгоритм» приступил к торговле и зарабатыванию денег.

Был выявлен и очередной троян, нацеленный на кражу данных, необходимых для взлома учетных записей Facebook. Получившая имя Android.PWS.Facebook.123 вредоносная программа распространялась под видом редактора изображений Adorn Photo Pro.

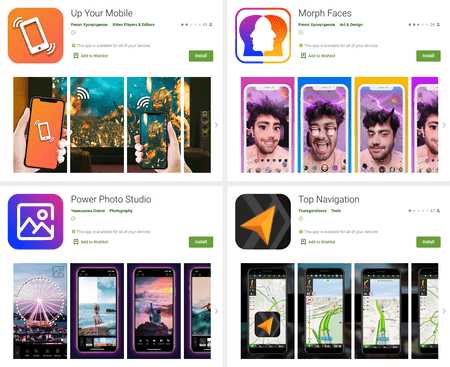

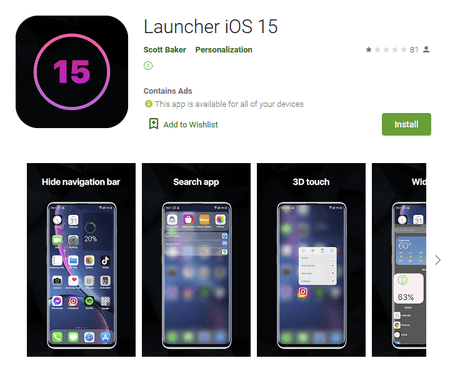

Кроме того, наши вирусные аналитики обнаружили новых представителей троянов из семейства Android.Subscription, которые подписывают пользователей на платные мобильные услуги. Один из них — Android.Subscription.5 — скрывался в самых разнообразных программах, например — фоторедакторах, навигационном приложении и мультимедийном плеере. Другой, добавленный в вирусную базу Dr.Web как Android.Subscription.6, распространялся под видом лончера в стиле операционной системы мобильных устройств Apple.

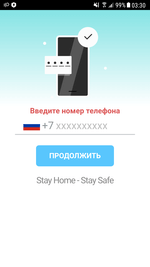

Эти вредоносные программы загружали веб-сайты партнерских сервисов, подключающих платные подписки при помощи технологии Wap Click. На таких страницах у потенциальных жертв запрашивается номер мобильного телефона, а после его ввода происходит попытка автоматической активации сервиса.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web