«Доктор Веб»: обзор вирусной активности для мобильных устройств в июле 2023 года

15 сентября 2023 года

В каталоге Google Play были обнаружены новые угрозы. Среди них — троянская программа, с помощью которой злоумышленники пытались похитить у владельцев Android-устройств криптовалюту, а также очередные вредоносные приложения, подписывавшие жертв на платные услуги.

ГЛАВНЫЕ ТЕНДЕНЦИИ ИЮЛЯ

- Рост активности рекламных троянских программ Android.HiddenAds

- Снижение активности рекламных троянских программ Android.MobiDash

- Рост активности банковских троянов и программ-вымогателей

- Новые угрозы в каталоге Google Play

По данным антивирусных продуктов Dr.Web для Android

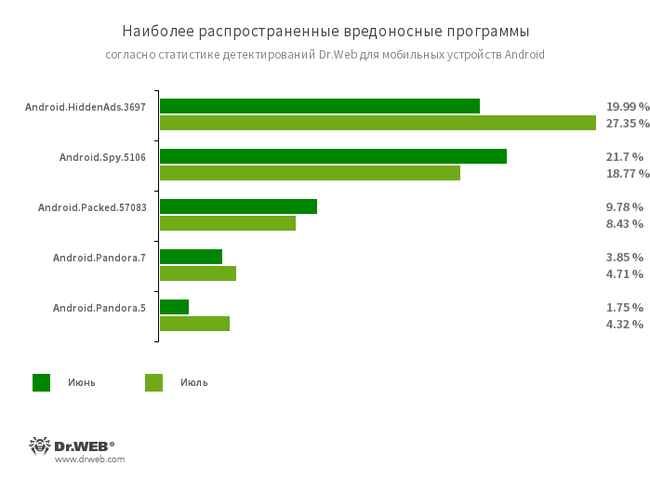

- Android.HiddenAds.3697

- Троянская программа для показа навязчивой рекламы. Представители этого семейства часто распространяются под видом безобидных приложений и в некоторых случаях устанавливаются в системный каталог другим вредоносным ПО. Попадая на Android-устройства, такие рекламные трояны обычно скрывают от пользователя свое присутствие в системе — например, «прячут» значок приложения из меню главного экрана.

- Android.Spy.5106

- Троянская программа, представляющая собой видоизмененные версии неофициальных модификаций приложения WhatsApp. Она может похищать содержимое уведомлений, предлагать установку программ из неизвестных источников, а во время использования мессенджера — демонстрировать диалоговые окна с дистанционно настраиваемым содержимым.

- Android.Packed.57083

- Детектирование вредоносных приложений, защищенных программным упаковщиком ApkProtector. Среди них встречаются банковские трояны, шпионское и другое вредоносное ПО.

- Android.Pandora.7

- Android.Pandora.5

- Детектирование вредоносных приложений, скачивающих и устанавливающих троянскую программу-бэкдор Android.Pandora.2. Такие загрузчики злоумышленники часто встраивают в приложения для Smart TV, ориентированные на испаноязычных пользователей.

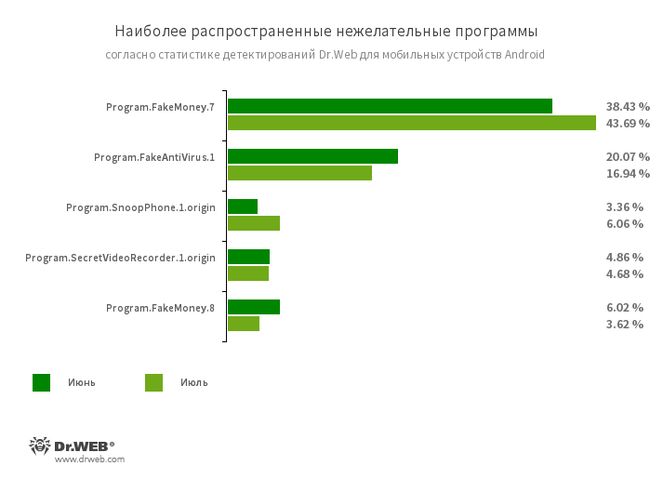

- Program.FakeMoney.7

- Program.FakeMoney.8

- Детектирование приложений, якобы позволяющих зарабатывать на выполнении тех или иных действий или заданий. Они имитируют начисление вознаграждений, причем для вывода «заработанных» денег требуется накопить определенную сумму. Даже когда пользователям это удается, получить выплаты они не могут.

- Program.FakeAntiVirus.1

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Program.SecretVideoRecorder.1.origin

- Детектирование различных версий приложения для фоновой фото- и видеосъемки через встроенные камеры Android-устройств. Эта программа может работать незаметно, позволяя отключить уведомления о записи, а также изменять значок и описание приложения на фальшивые. Такая функциональность делает ее потенциально опасной.

- Program.SnoopPhone.1.origin

- Программа для наблюдения за владельцами Android-устройств. Она позволяет читать СМС, получать информацию о телефонных вызовах, отслеживать местоположение и выполнять аудиозапись окружения.

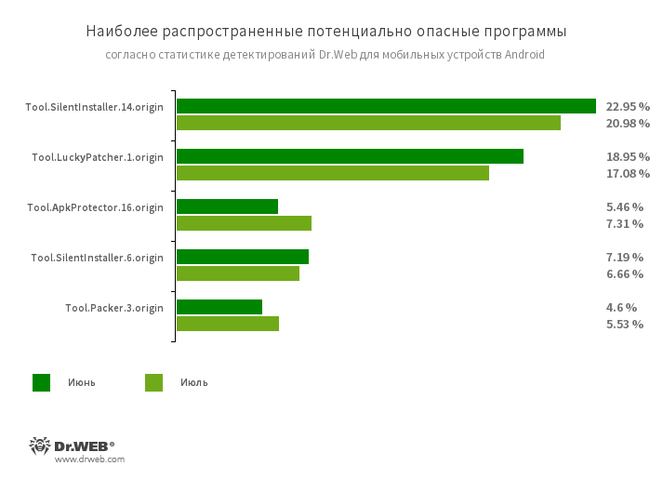

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Потенциально опасные программные платформы, которые позволяют приложениям запускать APK-файлы без их установки. Они создают виртуальную среду исполнения, которая не затрагивает основную операционную систему.

- Tool.LuckyPatcher.1.origin

- Утилита, позволяющая модифицировать установленные Android-приложения (создавать для них патчи) с целью изменения логики их работы или обхода тех или иных ограничений. Например, с ее помощью пользователи могут пытаться отключить проверку root-доступа в банковских программах или получить неограниченные ресурсы в играх. Для создания патчей утилита загружает из интернета специально подготовленные скрипты, которые могут создавать и добавлять в общую базу все желающие. Функциональность таких скриптов может оказаться в том числе и вредоносной, поэтому создаваемые патчи могут представлять потенциальную опасность.

- Tool.ApkProtector.16.origin

- Детектирование Android-приложений, защищенных программным упаковщиком ApkProtector. Этот упаковщик не является вредоносным, однако злоумышленники могут использовать его при создании троянских и нежелательных программ, чтобы антивирусам было сложнее их обнаружить.

- Tool.Packer.3.origin

- Детектирование Android-программ, код которых зашифрован и обфусцирован утилитой NP Manager.

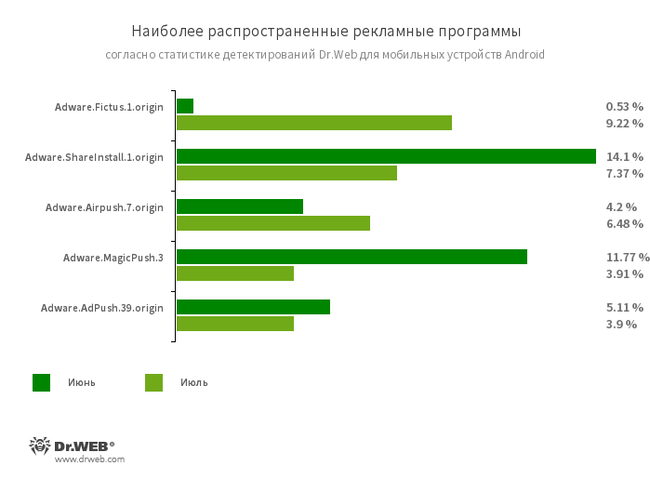

- Adware.Fictus.1.origin

- Рекламный модуль, который злоумышленники встраивают в версии-клоны популярных Android-игр и программ. Его интеграция в программы происходит при помощи специализированного упаковщика net2share. Созданные таким образом копии ПО распространяются через различные каталоги приложений и после установки демонстрируют нежелательную рекламу.

- Adware.ShareInstall.1.origin

- Рекламный модуль, который может быть интегрирован в Android-программы. Он демонстрирует рекламные уведомления на экране блокировки ОС Android.

- Adware.Airpush.7.origin

- Представитель семейства рекламных модулей, встраиваемых в Android-приложения и демонстрирующих разнообразную рекламу. В зависимости от версии и модификации это могут быть рекламные уведомления, всплывающие окна или баннеры. С помощью данных модулей злоумышленники часто распространяют вредоносные программы, предлагая установить то или иное ПО. Кроме того, такие модули передают на удаленный сервер различную конфиденциальную информацию.

- Adware.MagicPush.3

- Рекламный модуль, встраиваемый в Android-приложения. Он демонстрирует всплывающие баннеры поверх интерфейса операционной системы, когда эти программы не используются. Такие баннеры содержат вводящую в заблуждение информацию. Чаще всего в них сообщается о якобы обнаруженных подозрительных файлах, либо говорится о необходимости заблокировать спам или оптимизировать энергопотребление устройства. Для этого пользователю предлагается зайти в соответствующее приложение, в которое встроен один из этих модулей. При открытии программы пользователь видит рекламу.

- Adware.AdPush.39.origin

- Рекламный модуль, который может быть интегрирован в Android-программы. Он демонстрирует рекламные уведомления, вводящие пользователей в заблуждение. Например, такие уведомления могут быть похожи на сообщения от операционной системы. Кроме того, этот модуль собирает ряд конфиденциальных данных, а также способен загружать другие приложения и инициировать их установку.

Угрозы в Google Play

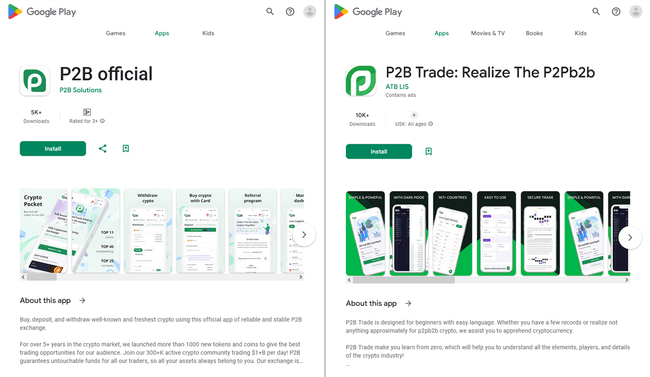

В июле 2023 года вирусная лаборатория компании «Доктор Веб» выявила в каталоге Google Play троянскую программу Android.CoinSteal.105, предназначенную для кражи криптовалют. Злоумышленники пытались выдать ее за официальное приложение криптобиржи P2B, P2B official, распространяя под схожим именем — P2B Trade: Realize The P2Pb2b.

На следующем изображении слева представлен скриншот настоящей программы, справа — троянского приложения.

При этом подделку продвигали криптоблогеры, в результате чего число ее установок оказалось вдвое больше, чем у оригинала.

При запуске этот троян открывает в WebView заданный злоумышленниками сайт системы распределения трафика, с которого выполняется цепочка перенаправлений на другие ресурсы. На текущий момент троян загружает официальный сайт криптобиржи https://p2pb2b.com, однако целевыми потенциально могут быть и другие веб-сайты — мошеннические, содержащие рекламу и т. д.

После загрузки сайта криптобиржи Android.CoinSteal.105 внедряет в него JS-скрипты, с помощью которых подменяет адреса криптокошельков, вводимые пользователями для вывода криптовалют.

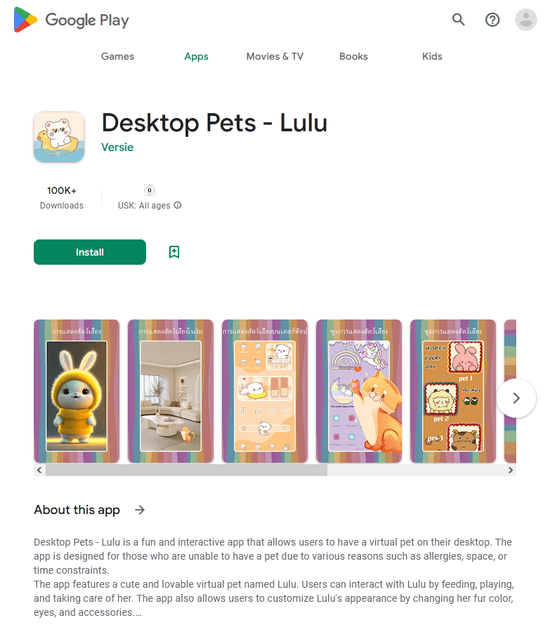

Кроме того, киберпреступники вновь распространяли через Google Play вредоносные программы, которые подписывали владельцев Android-устройств на платные услуги. Одной из них была троянская программа Android.Harly.80, скрывавшаяся в интерактивном приложении Desktop Pets – Lulu, которое предназначено для взаимодействия с виртуальным домашним питомцем.

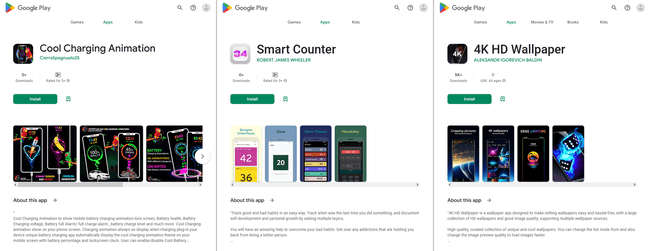

Другие относились к семейству Android.Joker и были добавлены в вирусную базу Dr.Web как Android.Joker.2170, Android.Joker.2171 и Android.Joker.2176. Первый был встроен в программу Cool Charging Animation для отображения информации о зарядке батареи на экране блокировки. Второй скрывался в программе Smart Counter, предназначенной для записи действий и отслеживания хороших и плохих привычек. Третий распространялся под видом сборника изображений 4K HD Wallpaper для смены оформления фона домашнего экрана.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web