10 декабря 2024 года

В компанию «Доктор Веб» обратился клиент, который заподозрил факт взлома своей компьютерной инфраструктуры. Выполняя анализ полученных данных, наши вирусные аналитики выявили ряд аналогичных случаев заражения, что позволило сделать вывод о проведении активной кампании. Усилия хакеров в основном сосредоточены на регионе Юго-Восточной Азии. В ходе атак они применяют целый комплекс вредоносного ПО, которое задействуется на разных этапах. К сожалению, нам не удалось однозначно определить то, как был получен изначальный доступ к скомпрометированным машинам. Однако мы смогли восстановить всю дальнейшую картину атаки. Наиболее примечательна эксплуатация злоумышленниками технологии eBPF (extended Berkeley Packet Filter).

Технология eBPF была разработана с целью расширения возможностей контроля над сетевой подсистемой ОС Linux и работой процессов. Она продемонстрировала довольно большой потенциал, что привлекло внимание крупных IT-компаний: практически с самого момента ее появления в фонд eBPF Foundation вошли такие гиганты как Google, Huawei, Intel и Netflix, принявшие участие в ее дальнейшей разработке. Однако еBPF заинтересовались и хакеры.

Предоставляя обширные низкоуровневые возможности, EBPF может использоваться злоумышленниками для сокрытия сетевой активности и процессов, сбора конфиденциальной информации, а также обхода сетевых экранов и систем обнаружения вторжений. Высокая сложность детектирования такого вредоносного ПО позволяет использовать его в рамках целевых АРТ-атак и в течение долгого времени маскировать активность хакеров.

Именно такими возможностями и решили воспользоваться злоумышленники, загрузив на скомпрометированную машину сразу два руткита. Первым устанавливался eBPF-руткит, который скрывал факт работы другого руткита, выполненного в виде модуля ядра, а тот, в свою очередь, подготавливал систему к установке трояна удаленного доступа. Особенностью трояна является поддержка ряда технологий туннелирования трафика, что позволяет ему связываться со злоумышленниками из приватных сегментов сети и маскировать передачу команд.

Использование вредоносного eBPF ПО набирает обороты с 2023 года. Об этом свидетельствует появление на свет нескольких семейств вредоносного ПО, основанных на данной технологии, среди которых можно отметить Boopkit, BPFDoor и Symbiote. А регулярное выявление уязвимостей лишь усугубляет ситуацию. Так, на сегодняшний день известны 217 уязвимостей BPF, причем около 100 из них датированы 2024 годом.

Следующей необычной особенностью кампании является довольно креативный подход к хранению настроек трояна. Если раньше для подобных нужд чаще всего использовались выделенные серверы, то теперь все чаще можно встретить случаи, когда конфигурация вредоносного ПО хранится в открытом доступе на публичных площадках. Так, исследуемое ПО обращалось к платформам Github и даже к страницам одного китайского блога. Такая особенность позволяет меньше привлекать внимание к трафику скомпрометированной машины — ведь та взаимодействует с безопасным узлом сети, — а также не заботиться о поддержании доступа к управляющему серверу с настройками. В целом идея использования публично-доступных сервисов в качестве управляющей инфраструктуры не нова, и ранее хакеры уже применяли для этой цели Dropbox, Google Drive, OneDrive и даже Discord. Однако региональные блокировки этих сервисов в ряде стран, в первую очередь в Китае, делают их менее привлекательными с точки зрения доступности. При этом доступ к Github сохраняется у большинства провайдеров, что делает его предпочтительным в глазах взломщиков.

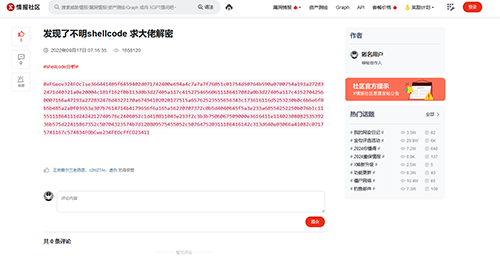

Настройки, хранящиеся на Gitlab и в блоге, посвященном безопасности. Курьезно, что во втором случае взломщик просит помощи в расшифровке стороннего кода, который в дальнейшем будет отправляться трояну в качестве аргумента одной из команд

Ещё одной особенностью данной кампании стало применение трояна в составе фреймворка для постэксплуатации, то есть комплекса ПО, применяемого на дальнейших этапах атаки после получения доступа к компьютеру. Сами по себе такие фреймворки не являются чем-то запрещённым — их используют компании, официально предоставляющие услуги по аудиту безопасности. Наиболее популярными инструментами являются Cobalt Strike и Metasploit, которые позволяют автоматизировать большое количество проверок и имеют встроенную базу уязвимостей.

Пример карты сети, построенной Cobalt Strike (источник: сайт разработчика)

Конечно, такие возможности высоко ценятся и в среде хакеров. В 2022 году широкому кругу лиц стала доступна взломанная версия ПО Cobalt Strike, что обеспечило всплеск хакерской активности. Значительная часть инфраструктуры Cobalt Strike размещена в Китае. Отметим, что разработчик предпринимает усилия по отслеживанию установок фреймворка, а серверы со взломанными версиями регулярно блокируются органами правопорядка. Поэтому в настоящее время наблюдается устойчивый тренд перехода к использованию фреймворков с открытым исходным кодом, которые изначально поддерживают возможность расширения и видоизменения сетевой активности между зараженным устройством и сервером управления. Такая стратегия является предпочтительной, так как позволяет не привлекать дополнительное внимание к инфраструктуре взломщиков.

По результатам расследования все выявленные угрозы были добавлены в наши базы вредоносного ПО, дополнительно в алгоритмы эвристика были внесены признаки вредоносных eBPF-программ.

Подробнее об Trojan.Siggen28.58279

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Нам важно Ваше мнение

Комментарии размещаются после проверки модератором. Чтобы задать вопрос по новости администрации сайта, укажите в начале своего комментария @admin. Если ваш вопрос к автору одного из комментариев — поставьте перед его именем @

Другие комментарии