Скрытый майнер в пиратском ПО позволяет злоумышленникам обогащаться за счет своих жертв

Горячая лента угроз | «Горячие» новости | Все новости

15 января 2024 года

В декабре 2023 года сотрудники вирусной лаборатории «Доктор Веб» отметили рост числа детектирований трояна-майнера Trojan.BtcMine.3767 и связанного с ним Trojan.BtcMine.2742, которые, как выяснилось, попадали на компьютеры пользователей с пиратскими дистрибутивами различного программного обеспечения.

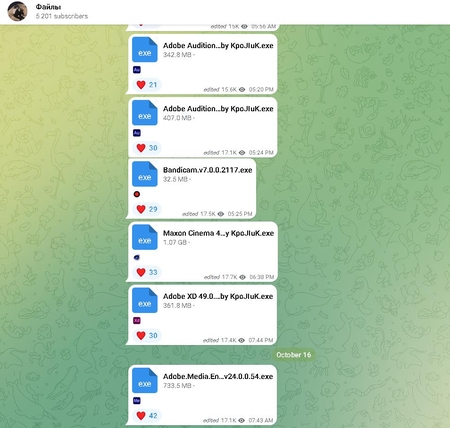

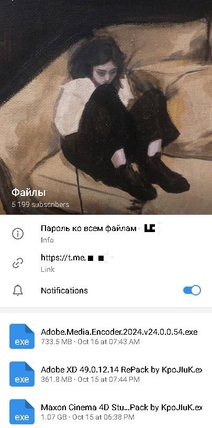

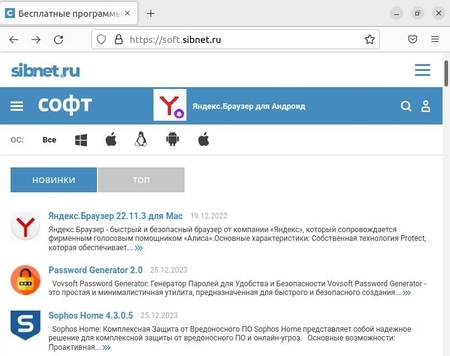

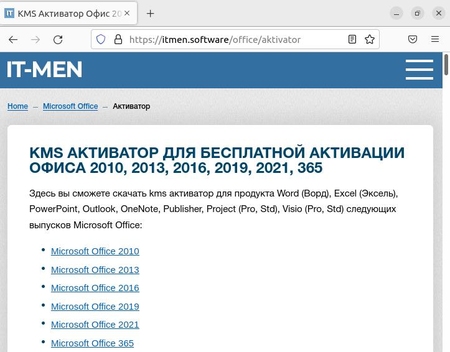

Trojan.BtcMine.3767 представляет собой троянскую программу для ОС Windows, написанную на языке С++. Это загрузчик майнера, созданный на базе проекта SilentCryptoMiner с открытым кодом. Основными источниками инфицированного данным трояном ПО являются Telegram канал t[.]me/files_f (более 5000 подписчиков), а также сайты itmen[.]software и soft[.]sibnet[.]ru. Отметим, что для последнего подготавливались отдельные сборки с использованием установщика NSIS. При этом после распаковки инсталляционного пакета были обнаружены пути, которые злоумышленники использовали для хранения исходных файлов трояна:

C:\bot_sibnet\Resources\softportal\exe\

C:\bot_sibnet\Resources\protect_build\miner\

По данным вирусной лаборатории «Доктор Веб», за полтора месяца одна из кампаний по распространению данного трояна привела к заражению более 40 000 компьютеров. Однако, учитывая статистику просмотров публикаций в Telegram-канале и трафик сайтов, масштаб проблемы может оказаться ещё более значительным.

После запуска загрузчик копирует себя в каталог %ProgramFiles%\google\chrome\ под именем updater.exe и создает задачу планировщика для обеспечения автозагрузки при запуске ОС. В целях маскировки задача имеет название GoogleUpdateTaskMachineQC. Кроме того, загрузчик прописывает свой файл в исключения антивируса Windows Defender, а также запрещает компьютеру выключаться и уходить в режим гибернации. Начальные настройки зашиты в тело трояна, в дальнейшем получение настроек выполняется с удаленного хоста. После инициализации в процесс explorer.exe внедряется полезная нагрузка — Trojan.BtcMine.2742, троян, отвечающий за скрытую добычу криптовалюты.

Дополнительно загрузчик позволяет устанавливать на скомпрометированный компьютер бесфайловый руткит r77, запрещать обновления ОС Windows, блокировать доступ к сайтам, автоматически удалять и восстанавливать свои исходные файлы, приостанавливать процесс добычи криптовалюты, а также выгружать занимаемую майнером оперативную и видеопамять при запуске на зараженном компьютере программ для мониторинга процессов.

Антивирус Dr.Web успешно обнаруживает и нейтрализует трояны Trojan.BtcMine.3767 и Trojan.BtcMine.2742, поэтому для наших пользователей они не представляют какой-либо угрозы.

Индикаторы компрометации