При поиске вакансий в интернете владельцы Android-устройств рискуют стать жертвами мошенников

Горячая лента угроз | «Горячие» новости | О мобильных угрозах | Все новости

21 ноября 2022 года

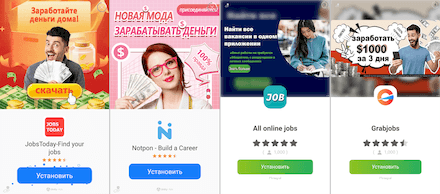

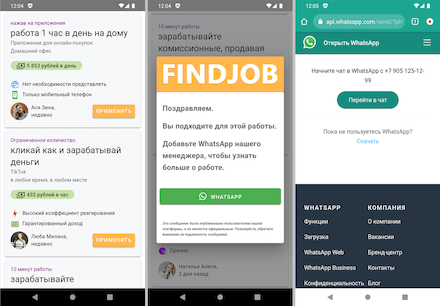

Выявленная специалистами «Доктор Веб» преступная схема работает следующим образом. Киберпреступники распространяют через каталог Google Play программы, с помощью которых пользователи якобы могут найти работу. Для привлечения внимания потенциальных жертв и повышения шансов на их успешный обман мошенники могут выдавать такие троянские приложения за настоящие программы для поиска вакансий. Например, одну из них они распространяли под видом официального клиентского ПО сервиса Job Today. У нее был похожий значок и название, а также описание на странице в каталоге, вводящее пользователей в заблуждение. При этом трояны активно рекламируются — например, в других приложениях через встроенные в них рекламные системы. Это позволяет увеличить число их установок. Ниже представлено несколько примеров подобной рекламы:

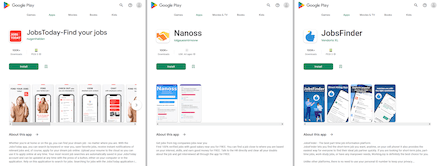

На момент выхода данной публикации антивирусная лаборатория компании «Доктор Веб» выявила 7 таких подделок:

- Jobs Today-find your jobs

- Notpon - Build a Career

- JobsFinder

- Nanoss

- All online jobs

- Jobs Online

- Grabjobs

Все они были добавлены в вирусную базу Dr.Web как представители семейства Android.FakeApp. Вместе с тем возможно появление и других аналогичных программ, поскольку для их создания от программистов не требуется высокая квалификация.

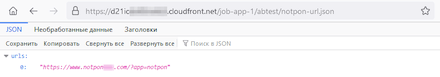

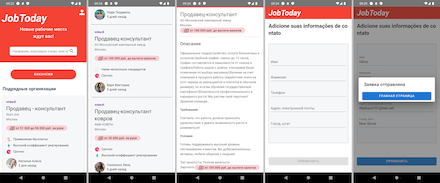

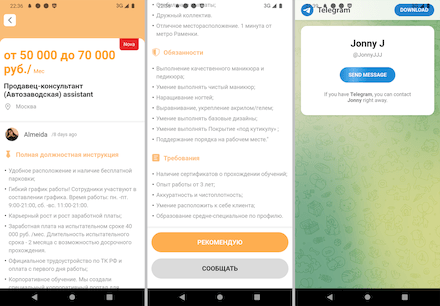

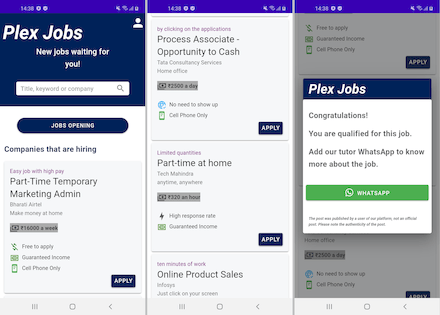

Фактически эти трояны являются веб-приложениями. При запуске они загружают внутри своих окон веб-сайты с поддельными списками вакансий. В некоторых их модификациях адреса изначально прописаны в настройках, в то время как другие для получения целевых ссылок соединяются с удаленным сервером. Тот направляет необходимые параметры в виде JSON, как показано на примере ниже.

В зависимости от содержимого загружаемого веб-сайта могут быть реализованы различные сценарии атак. Так, один из базовых сценариев предполагает сбор персональной информации. Когда пользователь выбирает понравившееся ему объявление и пытается откликнуться на вакансию, сайт предлагает заполнить мини-анкету, указав в ней данные о себе. На самом деле это фишинговая форма, и вводимые в ней сведения при отправке «заявки» направляются не компании-нанимателю, а злоумышленникам. Те, в свою очередь, пополняют свои базы данных и могут либо использовать получаемую информацию самостоятельно — для совершения различных атак, либо продать ее на черном рынке.

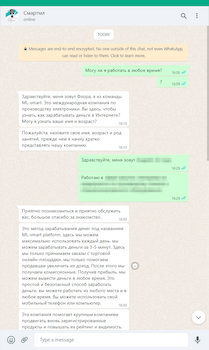

При реализации другого, более сложного сценария после выбора объявления пользователь видит сообщение с предложением связаться с «работодателем» напрямую — например, через WhatsApp, Telegram или другие мессенджеры.

Соглашаясь на это, он рискует столкнуться с самыми разнообразными схемами обмана. В частности, злоумышленники могут представиться сотрудниками тех или иных компаний и действительно предложить работу, чтобы заинтересовать потенциальную жертву. Однако это окажется уловкой, и в итоге они будут стремиться завладеть не только персональными данными, но и деньгами пользователя. В рассматриваемом примере киберпреступники выдают себя за представителей компании под названием ML-Smart International E-commerce и имеют бизнес-аккаунт WhatsApp.

В начале беседы мошенники сообщают, что являются представителями крупного международного производителя электроники и просят пользователя назвать свое имя, возраст и род занятий. Получив ответ, они раскрывают суть предлагаемой «работы» и описывают все ее мнимые достоинства. Согласно их заявлениям, пользователь будет участвовать в повышении рейтинга товаров в интернет-магазинах путем размещения виртуальных заказов на эти товары, за что продавцы якобы будут платить комиссионные. При этом злоумышленники обещают, что полученный заработок в дальнейшем можно в любое время вывести из системы.

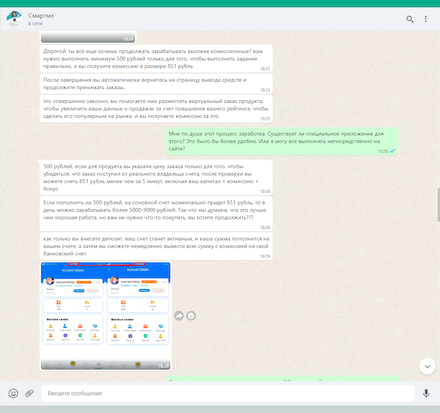

Чтобы стать участником платформы, пользователь должен зарегистрироваться на соответствующем сайте, для чего ему дается ссылка. После регистрации на его личный внутренний счет в качестве «бонуса» зачисляется 120 рублей. Этой суммы как раз хватает на выполнение нескольких «обучающих заданий».

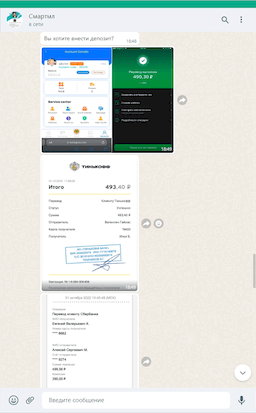

При реализации данной схемы мошенники находятся в постоянном контакте с жертвой. Они дают ей инструкции и сопровождают каждый ее шаг, поддерживая интерес к сервису, а также иллюзию его работоспособности и безопасности. Однако после успешных тестовых «покупок» и «зачисления» первого вознаграждения они сообщают, что для дальнейшей работы требуется пополнить счет на 500 рублей — якобы для активации учетной записи. При этом злоумышленники всячески заверяют жертву, что после пополнения деньги с процентами сразу будут возвращены обратно на ее внутренний счет, после чего итоговую — возросшую — сумму можно будет вывести из системы на банковский счет. Для убедительности киберпреступники дополнительно могут направлять скриншоты выплат, якобы полученных другими участниками.

В подобных схемах мошенники либо сразу похищают внесенные пользователями деньги, либо действительно вначале позволяют им вывести начальный «заработок» в качестве приманки. Во втором случае в дальнейшем жертвам будут предлагаться все более дорогие товары, для оформления заказов на которые из-за нехватки нужных средств на счете его потребуется пополнять на все большую сумму. В итоге мошенники либо сами перестанут выходить на связь, получив от пользователей достаточно денег, либо жертвы, заподозрив неладное, попытаются вывести имеющиеся средства, но не смогут этого сделать по выдуманной злоумышленниками причине.

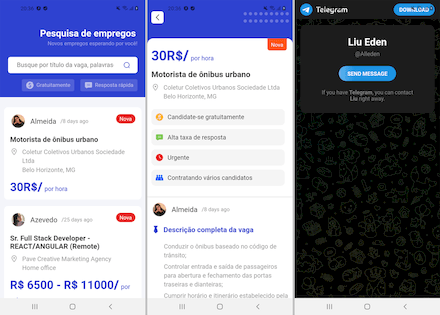

Таким образом, данная схема сводится к попытке нажиться на желании пользователей получить легкий и быстрый заработок в интернете. При этом она может применяться при атаках на жителей из разных стран.

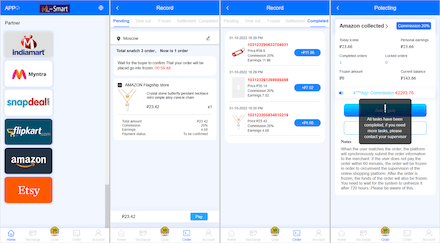

Пример сайта, на который злоумышленники могут заманивать потенциальных жертв:

Компания «Доктор Веб» напоминает, что к любым предложениям легкого заработка в интернете следует относиться максимально осторожно. Если условия, которые вам предлагают, выглядят слишком заманчивыми, скорее всего, вас пытаются обмануть.

При поиске работы онлайн необходимо пользоваться проверенными ресурсами. При этом важно удостовериться, что вы имеете дело с настоящими сервисами подбора персонала. Для этого следует проверять веб-сайты на предмет признаков подделки (отсутствие или просроченный сертификат безопасности, неправильное имя домена, наличие явных грамматических или пунктуационных ошибок в содержимом сайтов и т. д.), а также устанавливать фирменные приложения из официальных источников — сайтов или магазинов приложений. Во втором случае следует также убедиться, что издатель программы не является подражателем и не пытается выдать себя за настоящего разработчика искомого ПО. Кроме того, важно использовать антивирус с функцией родительского контроля. Он защитит не только от вредоносных и мошеннических приложений, но и от опасных сайтов.

Наши специалисты уведомили компанию Google о выявленных вредоносных приложениях. На момент публикации данного материала большинство из них оставалось доступным для загрузки.

Антивирусные продукты Dr.Web для Android успешно детектируют и удаляют все известные модификации описанных троянских программ семейства Android.FakeApp, поэтому те для наших пользователей опасности не представляют.